Es gibt verschiedene Arten von Bedrohungen, Angriffen und Sicherheitslücken, um die Systemsicherheit zu beschädigen und zu verletzen. Sicherheitsangriffe sind Computerangriffe, die die Sicherheit des Systems beeinträchtigen. Konzeptionell können die Sicherheitsangriffe in zwei Arten von aktiven und passiven Angriffen klassifiziert werden, bei denen der Angreifer illegalen Zugriff auf die Ressourcen des Systems erhält.

Vergleichstabelle

| Basis zum Vergleich | Aktiver Angriff | Passiver Angriff |

|---|---|---|

| Basic | Aktive Angriffe versuchen, die Systemressourcen zu ändern oder ihren Betrieb zu beeinflussen. | Passive Angriffe versuchen, Informationen aus dem System zu lesen oder zu verwenden, beeinflussen jedoch nicht die Systemressourcen. |

| Änderung der Informationen | Tritt ein | findet nicht statt |

| Schaden für das System | Schädigt das System immer. | Verursache keinen Schaden. |

| Drohen zu | Integrität und Verfügbarkeit | Vertraulichkeit |

| Angriffsbewusstsein | Die Entität (das Opfer) wird über den Angriff informiert. | Die Entität kennt den Angriff nicht. |

| Aufgabe des Angreifers | Die Übertragung wird erfasst, indem der Teil einer Verbindung physisch gesteuert wird. | Sie müssen nur die Übertragung beobachten. |

| Der Schwerpunkt liegt auf | Erkennung | Verhütung |

Definition von aktiven Angriffen

Aktive Angriffe sind Angriffe, bei denen der Angreifer versucht, die Informationen zu ändern oder eine falsche Nachricht zu erstellen. Die Verhinderung dieser Angriffe ist aufgrund einer Vielzahl potenzieller Schwachstellen in Bezug auf physische, Netzwerk- und Softwareprobleme recht schwierig. Anstelle der Prävention geht es um die Erkennung des Angriffs und die Wiederherstellung von Störungen oder Verzögerungen, die durch ihn verursacht werden.

Die aktiven Angriffe erfolgen in Form von Unterbrechung, Modifikation und Herstellung.

- Unterbrechung ist als Maskeradenangriff bekannt, bei dem ein nicht autorisierter Angreifer versucht, sich als andere Einheit zu positionieren.

- Die Änderung kann auf zwei Arten durchgeführt werden, um Angriff und Änderung wiederzugeben. Beim Wiederholungsangriff wird eine Folge von Ereignissen oder einigen Dateneinheiten erfasst und von ihnen erneut gesendet. Während die Änderung der Nachricht einige Änderungen an der ursprünglichen Nachricht nach sich zieht, kann eine der beiden Änderungen Änderungen verursachen.

- Die Herstellung verursacht Denial-of-Service- Angriffe (DOS), bei denen der Angreifer versucht, zuzulassen, dass berechtigte Benutzer auf bestimmte Dienste zugreifen, zu denen sie berechtigt sind. In einfachen Worten erhält der Angreifer Zugriff auf das Netzwerk und sperrt dann den berechtigten Benutzer aus.

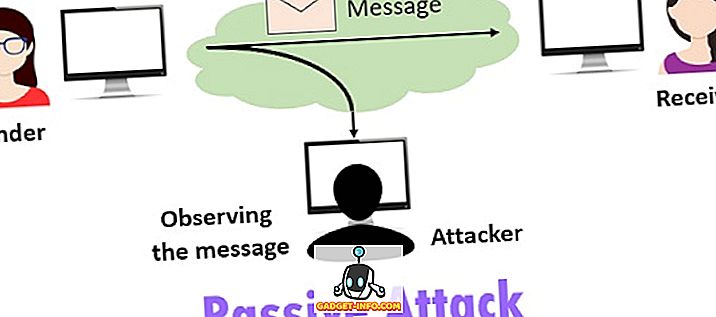

Definition von passiven Angriffen

Passive Angriffe sind Angriffe, bei denen der Angreifer unerlaubtes Abhören durchführt, indem er lediglich die Übertragung überwacht oder Informationen sammelt. Der Lauscher nimmt keine Änderungen an den Daten oder am System vor.

Im Gegensatz zu aktiven Angriffen ist der passive Angriff schwer zu erkennen, da keine Änderungen an den Daten oder Systemressourcen vorgenommen werden. Die angegriffene Entität erhält somit keinen Hinweis auf den Angriff. Es kann zwar durch Verschlüsselungsverfahren verhindert werden, bei denen die Daten zuerst am Senderende in der unverständlichen Sprache codiert werden und dann am Empfängerende wieder in eine für den Menschen verständliche Sprache umgewandelt werden.

Die passiven Angriffe werden weiter in zwei Arten klassifiziert, erstens die Veröffentlichung von Nachrichteninhalten und zweitens die Verkehrsanalyse.

- Die Freigabe von Nachrichteninhalten kann mit einem Beispiel ausgedrückt werden, in dem der Absender eine vertrauliche Nachricht oder E-Mail an den Empfänger senden möchte. Der Absender möchte nicht, dass der Inhalt dieser Nachricht von einem Interceptor gelesen wird.

- Durch die Verwendung der Verschlüsselung kann eine Nachricht maskiert werden, um die Extraktion der Informationen aus der Nachricht zu verhindern, selbst wenn die Nachricht erfasst wird. Trotzdem kann der Angreifer den Verkehr analysieren und das Muster beobachten, um die Informationen abzurufen. Diese Art von passivem Angriff bezieht sich auf die Verkehrsanalyse .

Hauptunterschiede zwischen aktiven und passiven Angriffen

- Der aktive Angriff beinhaltet die Modifikation der Nachricht. Andererseits nimmt der Angreifer bei passiven Angriffen keine Änderungen an den abgefangenen Informationen vor.

- Durch den aktiven Angriff wird das System enorm beschädigt, während der passive Angriff die Systemressourcen nicht schädigt.

- Ein passiver Angriff wird als Bedrohung der Datenvertraulichkeit betrachtet. Im Gegensatz dazu ist ein aktiver Angriff eine Bedrohung für die Integrität und Verfügbarkeit der Daten.

- Die angegriffene Entität ist sich des Angriffs im Falle eines aktiven Angriffs bewusst. Dem Opfer ist der Angriff des passiven Angriffs jedoch nicht bekannt.

- Der aktive Angriff wird erreicht, indem die physische Kontrolle über die Kommunikationsverbindung erlangt wird, um die Übertragung zu erfassen und einzufügen. Im Gegenteil, bei einem passiven Angriff muss der Angreifer nur die Übertragung beobachten.

Fazit

Die aktiven und passiven Angriffe lassen sich danach unterscheiden, was sie tun, wie sie ausgeführt werden und wie viel Schaden sie an den Systemressourcen verursachen. Hauptsächlich der aktive Angriff verändert jedoch die Informationen und verursacht erheblichen Schaden an den Systemressourcen und kann den Betrieb beeinträchtigen. Umgekehrt nimmt der passive Angriff keine Änderungen an den Systemressourcen vor und verursacht daher keinen Schaden.