Zur Erhöhung der Sicherheit wollte ich den Zugriff auf meinen Cisco SG300-10-Switch auf nur eine IP-Adresse in meinem lokalen Subnetz beschränken. Nachdem ich meinen neuen Switch vor ein paar Wochen konfiguriert hatte, war ich nicht glücklich darüber, dass jeder, der mit meinem LAN oder WLAN verbunden war, die Anmeldeseite erreichen konnte, indem er lediglich die IP-Adresse des Geräts kannte.

Am Ende durchsuchte ich das 500 Seiten lange Handbuch, um herauszufinden, wie alle IP-Adressen gesperrt werden können, mit Ausnahme derjenigen, die ich für den Verwaltungszugriff wollte. Nach vielen Tests und mehreren Posts in den Cisco-Foren habe ich es herausgefunden! In diesem Artikel gehe ich durch die Schritte zum Konfigurieren von Zugriffsprofilen und Profilregeln für Ihren Cisco-Switch.

Hinweis : Mit der folgenden Methode können Sie auch den Zugriff auf eine beliebige Anzahl aktivierter Dienste auf Ihrem Switch einschränken. Sie können beispielsweise den Zugriff auf SSH, HTTP, HTTPS, Telnet oder alle diese Dienste nach IP-Adresse einschränken.

Erstellen Sie Verwaltungszugriffsprofil und Regeln

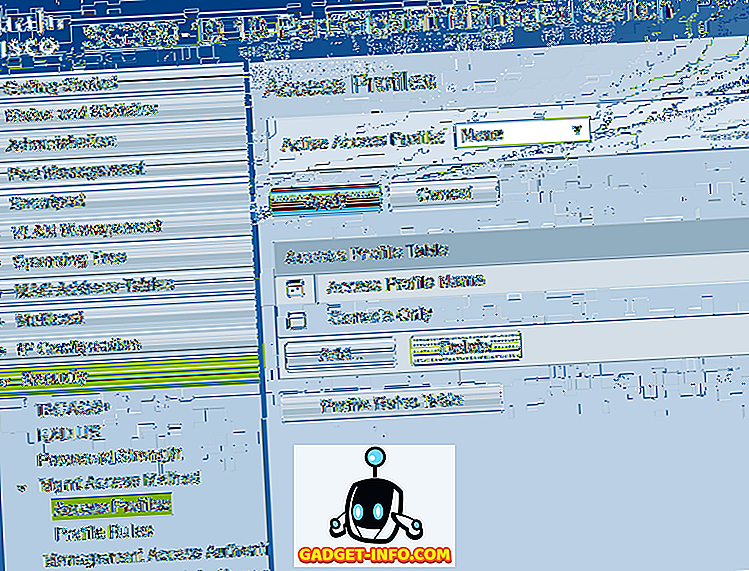

Melden Sie sich zunächst bei der Weboberfläche Ihres Switches an, erweitern Sie Sicherheit, und erweitern Sie dann Mgmt Access Method . Fahren Sie fort und klicken Sie auf Zugangsprofile .

Als erstes müssen wir ein neues Zugangsprofil erstellen. Standardmäßig sollte nur das Console Only- Profil angezeigt werden. Außerdem werden Sie oben feststellen, dass neben Active Access Profile die Option None ausgewählt ist. Nachdem wir unser Profil und unsere Regeln erstellt haben, müssen wir hier den Namen des Profils auswählen, um es zu aktivieren.

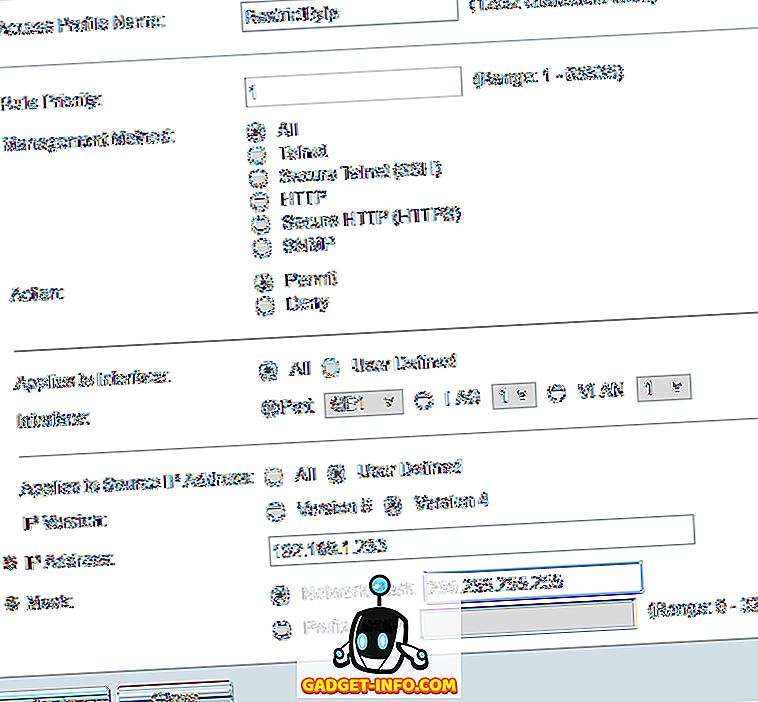

Klicken Sie nun auf die Schaltfläche Hinzufügen. Daraufhin wird ein Dialogfeld angezeigt, in dem Sie Ihr neues Profil benennen und die erste Regel für das neue Profil hinzufügen können.

Geben Sie Ihrem neuen Profil oben einen Namen. Alle anderen Felder beziehen sich auf die erste Regel, die dem neuen Profil hinzugefügt wird. Für die Regelpriorität müssen Sie einen Wert zwischen 1 und 65535 auswählen. Die Funktionsweise von Cisco besteht darin, dass die Regel mit der niedrigsten Priorität zuerst angewendet wird. Wenn es nicht passt, wird die nächste Regel mit der niedrigsten Priorität angewendet.

In meinem Beispiel habe ich eine Priorität von 1 gewählt, weil diese Regel zuerst verarbeitet werden soll. Diese Regel gibt die IP-Adresse an, die ich Zugriff auf den Switch gewähren möchte. Unter Verwaltungsmethode können Sie entweder einen bestimmten Dienst auswählen oder alle auswählen, wodurch alles eingeschränkt wird. In meinem Fall habe ich alles ausgewählt, da ich sowieso nur SSH und HTTPS aktiviert habe und beide Dienste von einem Computer aus verwalte.

Wenn Sie nur SSH und HTTPS sichern möchten, müssen Sie zwei separate Regeln erstellen. Die Aktion kann nur Ablehnen oder Erlauben sein . Für mein Beispiel habe ich Permit gewählt, da dies für die erlaubte IP sein wird. Als Nächstes können Sie die Regel auf eine bestimmte Schnittstelle auf dem Gerät anwenden oder einfach bei All belassen, damit sie für alle Ports gilt.

Unter Gilt für Quell-IP-Adresse müssen wir hier Benutzerdefiniert auswählen und dann Version 4 wählen, es sei denn, Sie arbeiten in einer IPv6-Umgebung. In diesem Fall würden Sie Version 6 wählen. Geben Sie nun die IP-Adresse ein, der Zugriff gewährt werden soll in einer Netzwerkmaske, die mit allen relevanten Bits übereinstimmt, die betrachtet werden sollen.

Da meine IP-Adresse beispielsweise 192.168.1.233 lautet, muss die gesamte IP-Adresse geprüft werden. Daher brauche ich eine Netzwerkmaske von 255.255.255.255. Wenn ich wollte, dass die Regel auf alle im gesamten Subnetz angewendet wird, würde ich eine Maske von 255.255.255.0 verwenden. Das würde bedeuten, dass jeder mit einer 192.168.1.x-Adresse zulässig wäre. Das will ich natürlich nicht, aber hoffentlich erklärt das, wie man die Netzwerkmaske benutzt. Beachten Sie, dass die Netzwerkmaske nicht die Subnetzmaske für Ihr Netzwerk ist. Die Netzwerkmaske gibt einfach an, welche Bits Cisco bei der Anwendung der Regel betrachten sollte.

Klicken Sie auf Übernehmen und Sie sollten jetzt ein neues Zugriffsprofil und eine neue Regel haben! Klicken Sie im linken Menü auf Profilregeln. Die neue Regel sollte oben aufgeführt werden.

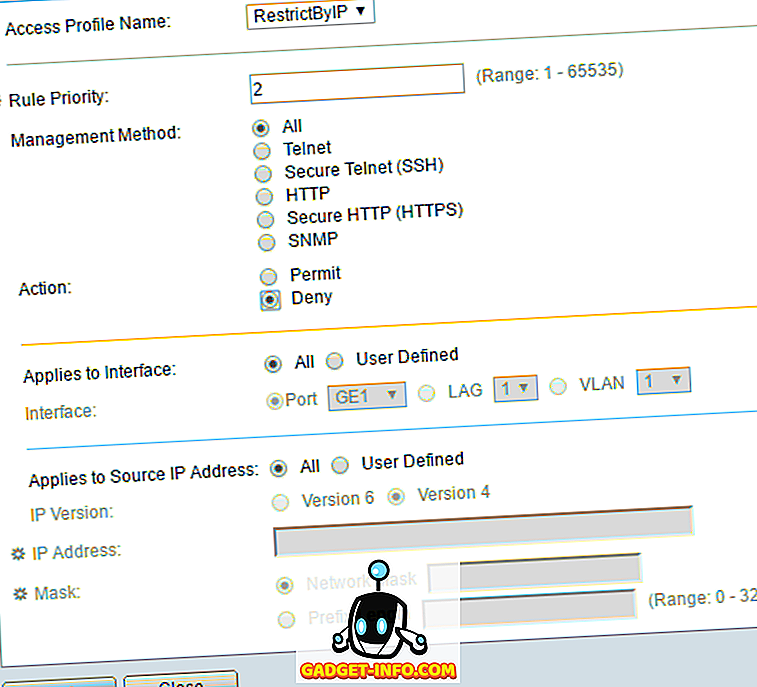

Nun müssen wir unsere zweite Regel hinzufügen. Klicken Sie dazu auf die Schaltfläche Hinzufügen unter der Profilregel-Tabelle .

Die zweite Regel ist sehr einfach. Stellen Sie zunächst sicher, dass der Zugriffsprofilname derselbe ist, den wir gerade erstellt haben. Jetzt geben wir der Regel nur eine Priorität von 2 und wählen für die Aktion Ablehnen . Stellen Sie sicher, dass alles andere auf Alle eingestellt ist . Dies bedeutet, dass alle IP-Adressen gesperrt werden. Da jedoch unsere erste Regel zuerst verarbeitet wird, ist diese IP-Adresse zulässig. Sobald eine Regel abgeglichen wird, werden die anderen Regeln ignoriert. Wenn eine IP-Adresse nicht mit der ersten Regel übereinstimmt, wird diese zweite Regel verwendet, in der sie übereinstimmt und blockiert wird. Nett!

Zum Schluss müssen wir das neue Zugangsprofil aktivieren. Um dies zu tun, gehen Sie zurück zu Zugangsprofile und wählen Sie das neue Profil aus der Dropdown-Liste oben (neben Active Access Profile ) aus. Vergewissern Sie sich, dass Sie auf Übernehmen klicken, und Sie sollten gut damit umgehen können.

Beachten Sie, dass die Konfiguration derzeit nur in der laufenden Konfiguration gespeichert wird. Stellen Sie sicher, dass Sie unter Administration - Dateiverwaltung - Konfiguration kopieren / speichern die aktuelle Konfiguration in die Startkonfiguration kopieren.

Wenn Sie mehr als eine IP-Adresse für den Switch zulassen möchten, erstellen Sie einfach eine andere Regel wie die erste, weisen Sie ihm jedoch eine höhere Priorität zu. Sie müssen auch sicherstellen, dass Sie die Priorität für die Ablehnungsregel ändern, sodass sie eine höhere Priorität hat als alle Zulassungsregeln . Wenn Sie auf Probleme stoßen oder das Problem nicht lösen können, können Sie es gerne in den Kommentaren posten. Ich werde versuchen, zu helfen. Genießen!