Cyber-Verbrechen sind in letzter Zeit auf dem Vormarsch. Ransomware-Angriffe (WannaCry, NotPetya), gehackte Datenbanken (Equifax, Sony, Yahoo) und Software-Backdoors (Floxif / CCleaner, ShadowPad / NetSarang) sorgen häufig für Schlagzeilen. Während das Ausmaß und die Reichweite dieser Angriffe erstaunlich sind, sind Cyberkriminelle nicht nur darauf beschränkt, Ihre Daten, Ihre Identität oder Ihr Geld zu stehlen. Die Reichweite von Verbrechen in der virtuellen Welt ist so groß wie in der realen Welt, wenn nicht sogar mehr. Eine Art von Cyberangriffen, die in letzter Zeit im Fokus standen, ist DDoS (DDoS) oder verteilter Denial-of-Service, durch den die White-Hat-Hacker-Community im Laufe der Jahre oft getrennt wurde. Mit dem führenden CDN-Dienstanbieter Cloudflare, der jetzt den kostenlosen DDoS-Schutz für alle seine Kunden ankündigt, hat die jahrhundertealte Debatte über "ethisches" DDoS im Vergleich zu bösartigem DDoS erneut begonnen, wobei beide Seiten ihre jeweiligen Argumente voll unterstützen. Während die Debatte über DDoS-Angriffe überall im Internet tobt, wollen wir uns das Phänomen heute eingehend ansehen, um nicht nur mehr darüber zu erfahren, sondern auch zu versuchen und zu verstehen, warum Hacktivisten und Interessengruppen der freien Meinungsäußerung weiterhin versagen ihre Bemühungen, überhaupt zu einem Konsens darüber zu kommen:

Was ist DDoS und wie funktioniert es?

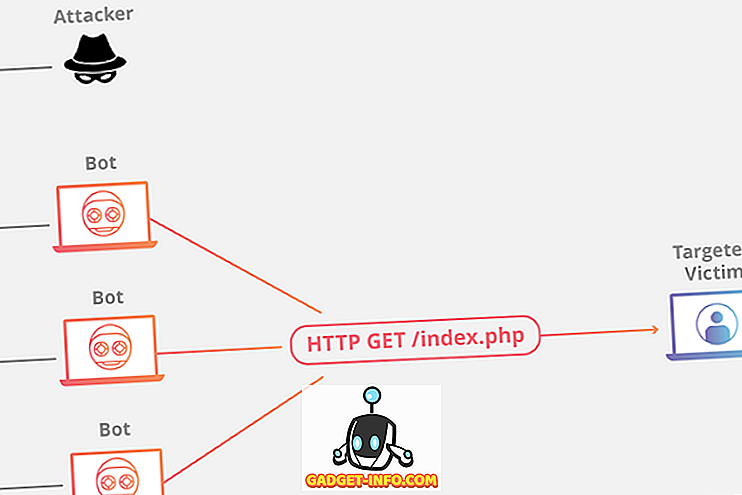

Im einfachsten Sinne ist ein verteilter Denial-of-Service-Angriff (DDoS-Angriff) ein Versuch, die normale Funktionsweise eines Standorts oder Netzwerks künstlich zu stören, indem der Zielserver mit einer überwältigenden Menge an Verkehr überschwemmt wird, der das Netzwerk entweder verlangsamt oder vollständig zum Absturz bringt . Dies wird durch die Verwendung mehrerer gefährdeter Systeme als Teil eines sogenannten "Botnetzes" erreicht, zu dem alle mit dem Netz verbundenen Geräte gehören können, darunter Computer, Smartphones und IoT-Geräte. Black-Hat-Hacker sowie Hacktivisten verwenden verschiedene ausgereifte Tools, um diese Angriffe auszuführen. Dabei werden nicht nur die Zielserver mit einem übermäßigen Datenverkehr überschwemmt, sondern es werden auch subtilere und schwer zu erkennende Infiltrationstechniken eingesetzt, die auf kritische Netzwerksicherheit abzielen Infrastruktur wie Firewalls und IDS / IPS (Intrusion Detection / Prevention System).

Was ist DoS und wie unterscheidet es sich von DDoS?

Denial-of-Service-Angriffe (DoS-Angriffe) sind genau das, was sich anhört, insofern, als sie legitime Benutzer daran hindern, auf Zielserver, Systeme oder andere Netzwerkressourcen zuzugreifen. Wie bei DDoS-Angriffen überschwemmt eine Person oder Personen, die einen solchen Angriff durchführen, die Zielinfrastruktur normalerweise mit einer übermäßig großen Anzahl von überflüssigen Anfragen, um ihre Ressourcen zu überwältigen, was das betroffene Netzwerk oder das Problem erschwert oder sogar unmöglich macht System, um auf echte Dienstanfragen zu reagieren. Für Endanwender unterscheiden sich die Auswirkungen von DoS nicht vollständig von denen von DDoS. Anders als beim ersten, bei dem normalerweise ein einzelner Computer und eine einzige Internetverbindung für den Angriff verwendet wird, verwendet letzteres mehrere gefährdete Geräte, um das beabsichtigte Ziel zu überfluten Dies macht es unglaublich schwer zu erkennen und zu verhindern.

Was sind die verschiedenen Arten von DDoS-Angriffen?

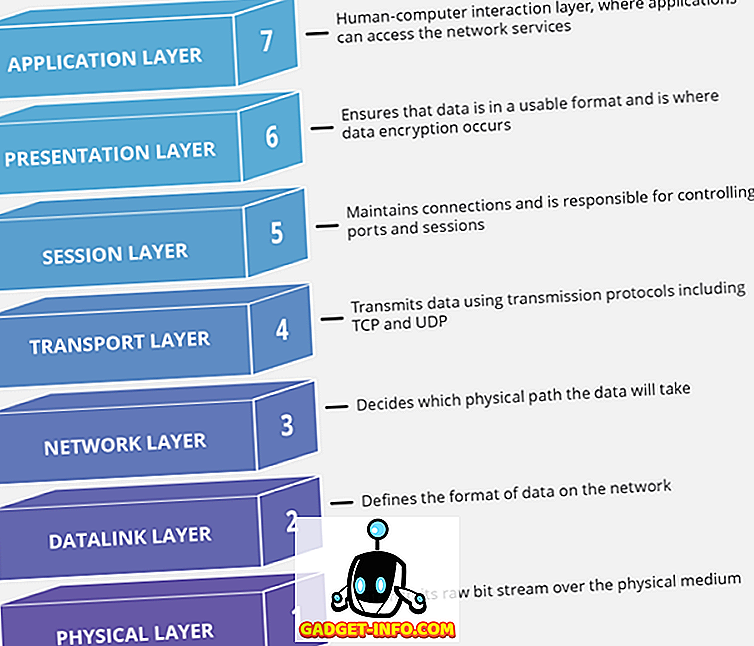

Wie bereits erwähnt, verwenden sowohl Cyberkriminelle als auch Hacktivisten unzählige Angriffsvektoren, um ihre DDoS-Angriffe auszuführen, aber die überwiegende Mehrheit dieser Angriffe fällt größtenteils in drei große Kategorien: Volumetrische Angriffe oder Bandbreitenangriffe, Protokollangriffe oder Zustandserschöpfungsangriffe und Angriffe auf Anwendungsebene oder Angriffe auf Ebene 7. Alle diese Angriffe zielen auf verschiedene Komponenten einer Netzwerkverbindung, die aus sieben verschiedenen Ebenen besteht (siehe Abbildung unten):

1. Volumenangriffe oder Bandbreitenangriffe

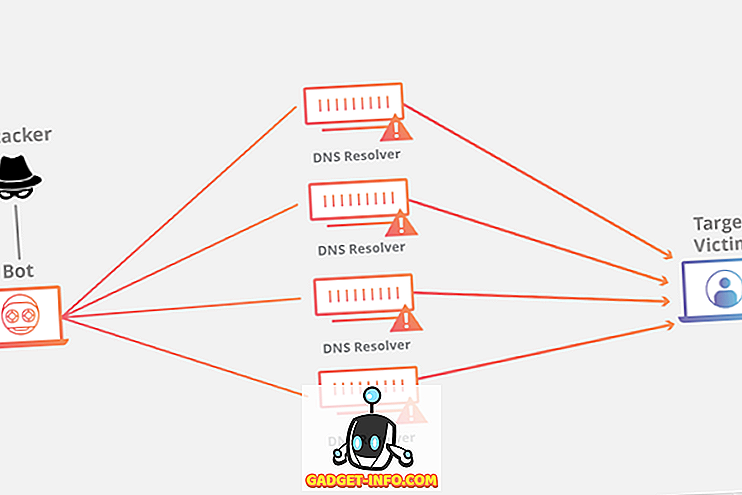

Es wird davon ausgegangen, dass diese Art von Angriffen jedes Jahr mehr als die Hälfte aller DDoS-Angriffe weltweit ausmacht . Es gibt verschiedene Arten von volumetrischen Angriffen. Die häufigsten sind das UDP-Flood ( User Datagram Protocol ), bei dem ein Angreifer eine große Anzahl von UDP-Paketen an zufällige Ports auf einem Remote-Host sendet, was dazu führt, dass der Server wiederholt auf Nicht-Anfragen prüft und darauf reagiert -existente Anwendungen, wodurch der berechtigte Verkehr nicht mehr reagiert. Ähnliche Ergebnisse können auch erzielt werden, indem ein Opferserver mit ICMP-Echoanforderungen (Internet Control Message Protocol) von mehreren häufig gefälschten IP-Adressen überflutet wird. Der Zielserver versucht, in Treu und Glauben auf jede dieser gefälschten Anforderungen zu reagieren, wird schließlich überlastet und kann nicht auf echte ICMP-Echoanforderungen reagieren. Volumetrische Angriffe werden in Bits pro Sekunde (Bps) gemessen.

2. Protokollattacken oder Staatenerschöpfungsattacken

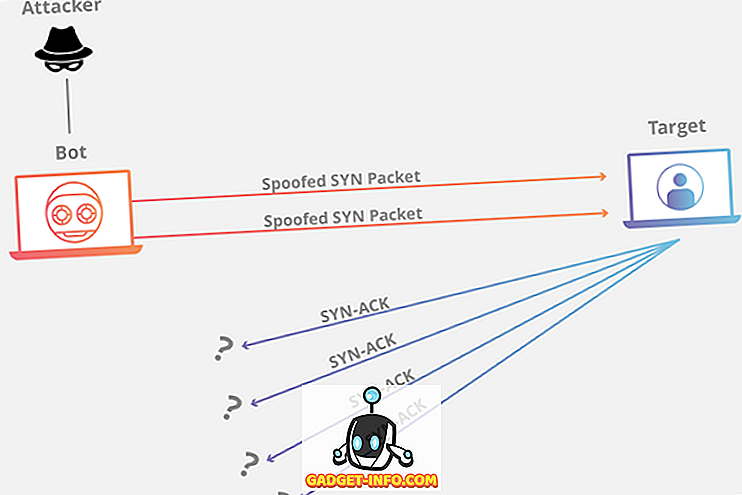

Protokollangriffe, die auch als State-Exhaustion-Angriffe bezeichnet werden, verbrauchen nicht nur die Web-Anwendungsserver, sondern auch andere Infrastrukturkomponenten, einschließlich Zwischenressourcen, wie Lastverteiler und Firewalls, die Verbindungsstatustabelle. Diese Angriffe werden als Protokollangriffe bezeichnet, da sie auf Schwachstellen in den Schichten 3 und 4 des Protokollstapels abzielen, um ihr Ziel zu erreichen. Selbst hochmoderne kommerzielle Geräte, die speziell dafür entwickelt wurden, den Zustand von Millionen von Verbindungen aufrechtzuerhalten, können durch Protokollangriffe stark beeinträchtigt werden. Einer der bekanntesten Protokollangriffe ist die "SYN-Flut", die den "Dreiwege-Handshake-Mechanismus" in TCP ausnutzt. So funktioniert es: Der Host sendet eine Flut von TCP / SYN-Paketen, oft mit einer gefälschten Absenderadresse, um genügend Serverressourcen zu verbrauchen, um legitime Anfragen fast unmöglich zu machen. Andere Arten von Protokollangriffen umfassen Ping of Death, Smurf-DDoS und fragmentierte Paketangriffe. Diese Arten von Angriffen werden in Paketen pro Sekunde (Pps) gemessen.

3. Angriff auf Angriffsebene oder Angriff auf Schicht 7

Angriffe auf Anwendungsebene, die in Bezug auf die 7. Schicht des OSI-Modus häufig als Schicht-7-Angriffe bezeichnet werden, zielen auf die Ebene, in der Webseiten generiert werden, die an Benutzer übermittelt werden sollen, die die HTTP-Anforderungen senden. Zu den verschiedenen Arten von Layer-7-Angriffen zählt der berühmte Slowloris -Angriff, bei dem der Angreifer eine große Anzahl von HTTP-Anforderungen "langsam" an einen Zielserver sendet, ohne jedoch die Anforderungen zu erfüllen. Der Angreifer sendet weiterhin in kleinen Abständen weitere Header, wodurch der Server eine offene Verbindung für diese nicht enden wollenden HTTP-Anforderungen aufrechterhalten muss, was schließlich dazu führt, dass genügend Ressourcen verwendet werden, damit das System nicht auf gültige Anforderungen reagiert. Ein weiterer beliebter Angriff auf Layer 7 ist der HTTP-Flood- Angriff, bei dem eine große Anzahl von gefälschten HTTP-, GET- oder POST-Anforderungen den anvisierten Server innerhalb kurzer Zeit überschwemmt, was zu einem Denial-of-Service für berechtigte Benutzer führt. Da Angriffe auf Anwendungsebene normalerweise das Senden einer unnatürlich hohen Anzahl an Anforderungen an einen Zielserver beinhalten, werden sie in Requests pro Sekunde (Rps) gemessen.

Neben den oben beschriebenen Single-Vector-Angriffen gibt es auch Multi-Vector-Angriffe, die auf Systeme und Netzwerke aus verschiedenen Richtungen gleichzeitig zielen. Dadurch wird es Netzwerktechnikern immer schwerer, umfassende Strategien gegen DDoS-Angriffe zu erarbeiten. Ein solches Beispiel für einen Angriff mit mehreren Vektoren ist, wenn ein Angreifer DNS Amplification, die auf die Layer 3 und 4 abzielt, mit HTTP Flood, das auf Layer 7 abzielt, koppelt.

So schützen Sie Ihr Netzwerk vor einem DDoS-Angriff

Da die meisten DDoS-Angriffe dazu führen, dass ein Zielserver oder ein Netzwerk mit Datenverkehr überwältigt wird, müssen Sie als Erstes zur Abwehr von DDoS-Angriffen zwischen echtem Datenverkehr und bösartigem Datenverkehr unterscheiden . Wie zu erwarten, sind die Dinge jedoch aufgrund der Vielfalt, Komplexität und Komplexität dieser Angriffe nicht so einfach. Um Ihr Netzwerk vor den neuesten und fortschrittlichsten DDoS-Angriffen zu schützen, müssen Netzwerkingenieure sorgfältig entwickelte Strategien entwickeln, um das Baby nicht mit dem Badewasser zu werfen. Da Angreifer ihr Bestes geben werden, um den böswilligen Datenverkehr als normal erscheinen zu lassen, schränken Minderungsversuche, die den gesamten Datenverkehr einschränken, den ehrlichen Datenverkehr ein, während ein toleranteres Design es Hackern ermöglicht, Gegenmaßnahmen leichter zu umgehen. In diesem Fall muss eine geschichtete Lösung gewählt werden, um die effektivste Lösung zu erreichen.

Bevor wir jedoch zu den technischen Details gelangen, müssen wir verstehen, dass die meisten DDoS-Angriffe heutzutage dazu führten, die Kommunikationswege auf die eine oder andere Weise abzuschütteln. Offensichtlich sollten Sie sich selbst schützen und Ihr Netzwerk ist mehr Redundanz: mehr Bandbreite und mehr Server verteilen sich auf mehrere Rechenzentren an verschiedenen geografischen Standorten, was auch als Versicherung gegen Naturkatastrophen usw. dient.

Beachten Sie außerdem einige der bewährten Methoden der Branche, wenn es um die DNS-Server geht. Offene Resolver loszuwerden, ist einer der wichtigsten Schritte in Ihrer Verteidigung gegen DDoS. Denn was nützt eine Website, wenn niemand Ihren Domainnamen überhaupt auflösen kann? In diesem Fall muss man über das übliche Dual-DNS-Server-Setup hinausgehen, das von den meisten Registrierstellen für Domänennamen standardmäßig bereitgestellt wird. Viele Unternehmen, einschließlich der meisten führenden CDN-Dienstanbieter, bieten außerdem einen verbesserten DNS-Schutz durch redundante DNS-Server, die durch die gleiche Art von Lastausgleich geschützt werden wie Ihr Web und andere Ressourcen.

Während die meisten Websites und Blogs ihr Hosting an Dritte auslagern, entscheiden sich einige für die Bereitstellung ihrer eigenen Daten und die Verwaltung ihrer eigenen Netzwerke. Wenn Sie zu dieser Gruppe gehören, umfassen einige der grundlegenden, jedoch kritischen Branchenpraktiken, die Sie einhalten müssen, das Einrichten einer effektiven Firewall und das Blockieren von ICMP, wenn Sie diese nicht benötigen. Stellen Sie außerdem sicher, dass alle Ihre Router Junk-Pakete verwerfen . Sie sollten sich auch mit Ihrem ISP in Verbindung setzen, um zu prüfen, ob er dazu beitragen kann, den gewünschten Datenverkehr für Sie zu blockieren. Die Bedingungen und Konditionen variieren von einem ISP zum anderen. Sie müssen sich daher an die Netzwerkbetriebszentren wenden, um zu erfahren, ob sie solche Dienste für Unternehmen anbieten. Im Allgemeinen sind einige der Schritte, die CDN-Anbieter, ISPs und Netzwerkadministratoren häufig zur Abmilderung von DDoS-Angriffen verwenden:

Black Hole Routing

Black Hole Routing oder Blackholing ist eine der effektivsten Methoden zur Eindämmung eines DDoS-Angriffs. Es muss jedoch erst implementiert werden, nachdem der Netzwerkverkehr ordnungsgemäß analysiert und strikte Einschränkungskriterien erstellt wurden, da er sonst "blackhole" oder alles routen würde ankommender Verkehr zu einer Null-Route (Blackhole), unabhängig davon, ob es sich um einen echten oder einen schädlichen handelt. Ein DDoS wird technisch umgangen, der Angreifer hat jedoch das Ziel erreicht, den Netzwerkverkehr sowieso zu stören.

Ratenbegrenzung

Eine andere Methode, die häufig zur Abmilderung von DDoS-Angriffen verwendet wird, ist die 'Rate Limiting'. Wie der Name vermuten lässt, wird die Anzahl der Anforderungen begrenzt, die ein Server innerhalb eines bestimmten Zeitrahmens annehmen wird . Dies ist nützlich, um Web-Scraper davon abzuhalten, Inhalte zu stehlen, und um Brute-Force-Anmeldeversuche abzuschwächen. Es muss jedoch in Verbindung mit anderen Strategien verwendet werden, um DDoS-Angriffe wirksam handhaben zu können.

Web Application Firewall (WAF)

Reverse Proxies und WAFs sind zwar nicht annähernd genug, aber einige der ersten Schritte, die erforderlich sind, um eine Vielzahl von Bedrohungen zu mindern, nicht nur DDoS. WAFs schützen das Zielnetzwerk vor Angriffen der Schicht 7, indem sie Anforderungen anhand einer Reihe von Regeln filtern, die zum Erkennen von DDoS-Tools verwendet werden. Sie sind jedoch auch äußerst effektiv beim Schutz von Servern vor SQL-Injection, standortübergreifender Skripterstellung und standortübergreifenden Fälschungsanforderungen.

Anycast Network Diffusion

Content Delivery Networks (CDNs) verwenden häufig Anycast-Netzwerke als wirksames Mittel zur Eindämmung von DDoS-Angriffen. Das System arbeitet so, dass der gesamte für ein Angriffsnetzwerk bestimmte Datenverkehr an eine Reihe von verteilten Servern an unterschiedlichen Standorten geleitet wird, wodurch die störenden Auswirkungen eines versuchten DDoS-Angriffs unterbunden werden.

Wie schlägt Cloudflare vor, DDoS-Angriffe mit dem kostenlosen DDoS-Schutz endgültig zu beenden?

Cloudflare, eines der weltweit führenden Netzwerke für die Bereitstellung von Inhalten, hat kürzlich bekannt gegeben, dass es nicht nur kostenpflichtige Kunden, sondern auch kostenlose Kunden vor DDoS-Angriffen schützen wird , unabhängig von der Größe und dem Ausmaß des Angriffs . Wie erwartet, hat die Ankündigung, die Anfang dieser Woche gemacht wurde, sowohl in der Branche als auch in den globalen Tech-Medien, die normalerweise an CDNs, einschließlich Cloudflare, gewöhnt sind, einiges Aufsehen erregt, entweder, das ihre Unterangriffs-Kunden rauswirft oder mehr Geld von ihnen verlangt sie für den fortgesetzten Schutz. Während sich die Opfer im Angriffsfall bislang selbst verteidigen mussten, haben Blogs und Unternehmen, deren Websites und Netzwerke nach wie vor für die Veröffentlichung kontroverser Inhalte bedroht sind, das Versprechen eines kostenlosen, ungemessenen DDoS-Schutzes herzlich angenommen.

Das Angebot von Cloudflare ist zwar wirklich revolutionär, doch muss erwähnt werden, dass das Angebot eines kostenlosen, unbemannten Schutzes nur für Angriffe der Schicht 3 und 4 gilt, während Angriffe der Schicht 7 nur für die bezahlten Pläne verfügbar sind, die bei 20 US-Dollar beginnen pro Monat.

Wenn erfolgreich, was bedeutet das Angebot von Cloudflare für "Hacktivismus"?

Wie erwartet, hat die Ankündigung von Cloudflare die Debatte zwischen Hacktivisten und Internet-Sicherheitsexperten über ethisches Hacking und Redefreiheit neu entfacht. Viele hacktivistische Gruppen, wie der Chaos Computer Club (CCC) und Anonymous, haben lange argumentiert, es sei notwendig, "digitale Proteste" gegen Websites und Blogs zu veranstalten, die hasserfüllte Propaganda und bigottische - oft gewalttätige - Ideologien verbreiten. Aus diesem Grund haben diese Gruppen von Aktivisten-Hackern oder Hacktivisten häufig Terroristen-Websites, Neonazi-Blogs und Kinderpornadler mit DDoS-Angriffen ins Visier genommen, wobei der jüngste Opfer der rechtsextreme "Daily Stormer" -Blog war, der die jüngsten lobte Mord an einem Menschenrechtsaktivisten in Charlottesville, Virginia, durch einen Rechtsextremisten.

Während einige, wie der CEO von Cloudflare, Mattew Prince, und die EFF (Electronic Frontier Foundation) Hacktivisten dafür kritisiert haben, die freie Rede mit DDoS-Angriffen zum Schweigen gebracht zu haben, argumentieren Anhänger des Hacktivismus, dass ihre digitalen Proteste gegen abscheuliche Ideologien nichts anderes sind als das Besetzen eines Stadtplatzes ein Sit-in im Stil der "Occupy" -Bewegung, die mit dem berühmten Protest der Occupy Wall Street am 17. September 2011 begann und weltweit wachsende sozioökonomische Ungleichheit hervorbrachte.

Während einige der Meinung sind, DDoS sei ein Instrument für echten Protest, der es ethischen Hackern ermöglicht, rasch gegen Terroristen, Famulette und Pädophile vorzugehen, um ihre unmoralischen (und oft illegalen) Inhalte endgültig offline zu setzen, haben solche Angriffe auch eine dunkle Seite . Investigative Journalisten und Whistleblower waren in der Vergangenheit häufig Zielscheibe solcher Angriffe. Erst im vergangenen Jahr wurde die Website des Cybersecurity-Journalisten Brian Krebs von einem massiven DDoS-Angriff heruntergefahren, bei dem wahnsinnige 665 Gbit / s zu Spitzenzeiten gemessen wurden . Krebs hatte zuvor über einen israelischen DDoS-for-Hire-Service namens vDOS berichtet, der zur Verhaftung von zwei israelischen Staatsbürgern geführt hatte. Der Angriff wurde als Vergeltung angesehen.

DDoS-Angriffe und Cloudflares Plan, um sie zu einem Ding der Vergangenheit zu machen

Trotz der mutigen Behauptungen von Cloudflare, DDoS-Angriffe zu einer Sache zu machen, behaupten viele Experten, es sei technisch nicht möglich, DDoS-Angriffe zu diesem Zeitpunkt völlig obsolet zu machen. Während gigantische Unternehmen wie Facebook oder Google über die erforderlichen Infrastrukturentlassungen verfügen, um sicherzustellen, dass sie niemals unter solchen Angriffen leiden, kann die Ausweitung eines solchen Schutzes auf jede einzelne Site unter der Sonne sogar die größten CDNs vor eine Herausforderung stellen. Prince hat jedoch behauptet, dass Cloudflare in der Lage ist, „alles zu absorbieren, was das Internet auf uns wirft“, so dass nur die Zeit abschätzen kann, ob DDoS-Angriffe endgültig in die Annalen der Geschichte aufgenommen werden oder ob Hacktivistengruppen einige umgehen können Gegenmaßnahmen, um ihren moralischen Kreuzzug gegen Gewalt, Hass und Ungerechtigkeit fortzusetzen.